搬运声明:本文首发自The Hacker New,译文搬运自安全客,文章有删改

TP-Link Archer C5400X 游戏路由器被发现存在一个最高严重性安全漏洞,该漏洞可能通过发送特制的请求导致易受攻击的设备执行远程代码。

该漏洞被标记为CVE-2024-5035,收录时间是2024年5月16日,CVSS 评分为 10级。它会影响路由器固件的所有版本,包括 1_1.1.6 及之前版本。该漏洞已在2024 年 5 月 24 日发布的1_1.1.7 版本中得到修补。

德国网络安全公司 ONEKEY在周一发布的一份报告中表示:“通过成功利用此漏洞,远程未经身份验证的攻击者可以以提升的权限在设备上执行任意命令。”

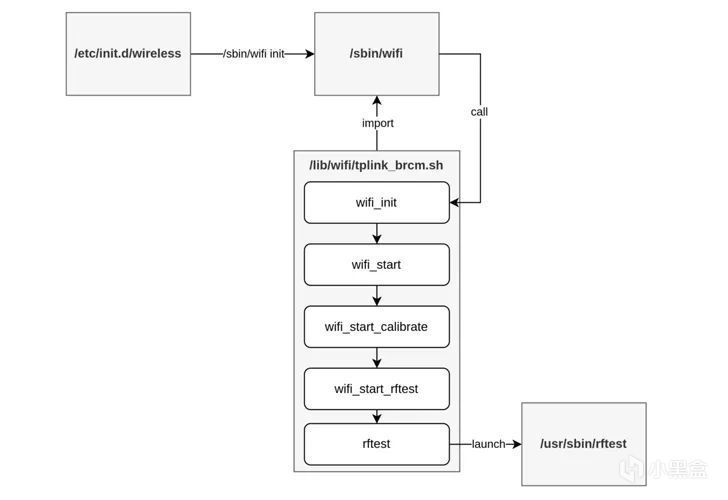

该问题根源在于与射频测试“rftest”相关的二进制文件,该文件在启动时启动,并在 TCP 端口 8888、8889 和 8890 上公开网络监听器,从而允许远程未经身份验证的攻击者实现代码执行。

虽然网络服务设计为仅接受以“ wl ”或“ nvram get ”开头的命令,但 ONEKEY 表示发现,可以通过在 shell 元字符(如 ; 、& 或 | )后注入命令来轻松绕过该限制(例如“wl;id;”)。

TP-Link 在 1_1.1.7 Build 20240510 版本中实施的修复通过丢弃任何包含这些特殊字符的命令来解决该漏洞。

TP-Link 提供无线设备配置 API 的需求似乎必须以快速或低成本的方式得到满足,最终导致他们在网络上暴露了一个据称有限的 shell,路由器内的客户端可以使用它来配置无线设备。

为了减轻此漏洞带来的风险,建议用户将设备升级到版本1_1.1.7。TP-Link 已实施修复措施,以防止通过 shell 元字符进行命令注入,从而增强受影响设备的安全状况。但是,用户必须保持警惕并积极主动,确保其设备更新到最新固件版本,以防范新出现的威胁。

#免责声明#

①本站部分内容转载自其它媒体,但并不代表本站赞同其观点和对其真实性负责。

②若您需要商业运营或用于其他商业活动,请您购买正版授权并合法使用。

③如果本站有侵犯、不妥之处的资源,请联系我们。将会第一时间解决!

④本站部分内容均由互联网收集整理,仅供大家参考、学习,不存在任何商业目的与商业用途。

⑤本站提供的所有资源仅供参考学习使用,版权归原著所有,禁止下载本站资源参与任何商业和非法行为,请于24小时之内删除!